Le rôle essentiel de la cybersécurité dans la communication vocale pour la sécurité incendie

La cybersécurité dans la sécurité incendie est devenue une préoccupation essentielle pour les propriétaires d'infrastructures, en particulier dans les environnements à haut risque. Les systèmes de sonorisation et d'alarme vocale (PAVA) ne sont plus des infrastructures isolées. La plupart des systèmes PAVA sont basés sur IP et très souvent intégrés à d'autres systèmes de sécurité et de sûreté pour fournir des alertes en temps réel, des réponses automatisées et des capacités de gestion à distance.

Toutefois, le défi unique d'un système PAVA vient du fait qu'ils fonctionnent dans des environnements à haut risque, en particulier sur des sites d'importance nationale, tels que les hubs de transport, les lieux publics et les bâtiments gouvernementaux, ce qui en fait des cibles plus attrayantes pour les cybercriminels.

Les systèmes PAVA peuvent être utilisés dans des environnements à haut risque.

Paysage des cybermenaces de PAVA

Les systèmes de communication vocale de sécurité incendie, tels que le système PAVA, sont conçus pour fonctionner de manière fiable en cas d'urgence et pour aider les personnes à évacuer le bâtiment en cas d'incendie.

Sans de solides mesures de cybersécurité, des acteurs malveillants pourraient obtenir un accès non autorisé au système, potentiellement en envoyant de faux messages d'évacuation, en désactivant les alarmes, ou en interceptant des informations sensibles, provoquant ainsi confusion et panique.

Les mesures de sécurité doivent être mises en place de manière à ce que les personnes concernées puissent avoir accès à l'ensemble du système.

Voici quelques-unes des attaques potentielles d'un système PAVA :

Les attaques potentielles d'un système PAVA sont les suivantes

- Accéder sans autorisation au système PAVA, faire de fausses annonces ou d'autres messages de propagande et créer la confusion et la panique parmi les destinataires de la diffusion

- Eviter et désactiver toutes les diffusions, ce qui paralyse les opérations quotidiennes

- Lorsqu'un PAVA est équipé d'un microphone tel qu'un capteur de bruit, les pirates peuvent l'utiliser pour espionner les utilisateurs en écoutant dans les microphones.

- En raison de la facilité d'accès au système PAVA, les pirates l'utilisent comme passerelle pour accéder à d'autres systèmes ou lancer des attaques par déni de service.

Cybersécurité vs. cyberdéfense

La cybersécurité et la cyberdéfense

La cybersécurité et la cyberdéfense représentent deux disciplines interconnectées axées sur la protection des biens et des infrastructures numériques critiques tels que le PAVA.

Pensez à la cybersécurité comme aux murs de la forteresse conçus pour empêcher les menaces d'entrer, tandis que la cyberdéfense représente les gardes à l'intérieur de la forteresse, surveillant constamment les intrus, prêts à réagir si quelqu'un franchit le mur.

La cybersécurité, c'est la sécurité, c'est la défense.

La défense en profondeur : Une approche stratifiée de la cyberprotection

La cyberdéfense est la pratique coordonnée de la protection des logiciels, des systèmes ou des composants d'un réseau IP, y compris les systèmes critiques tels que le système PAVA, contre les cyberattaques en réduisant la "surface d'attaque".

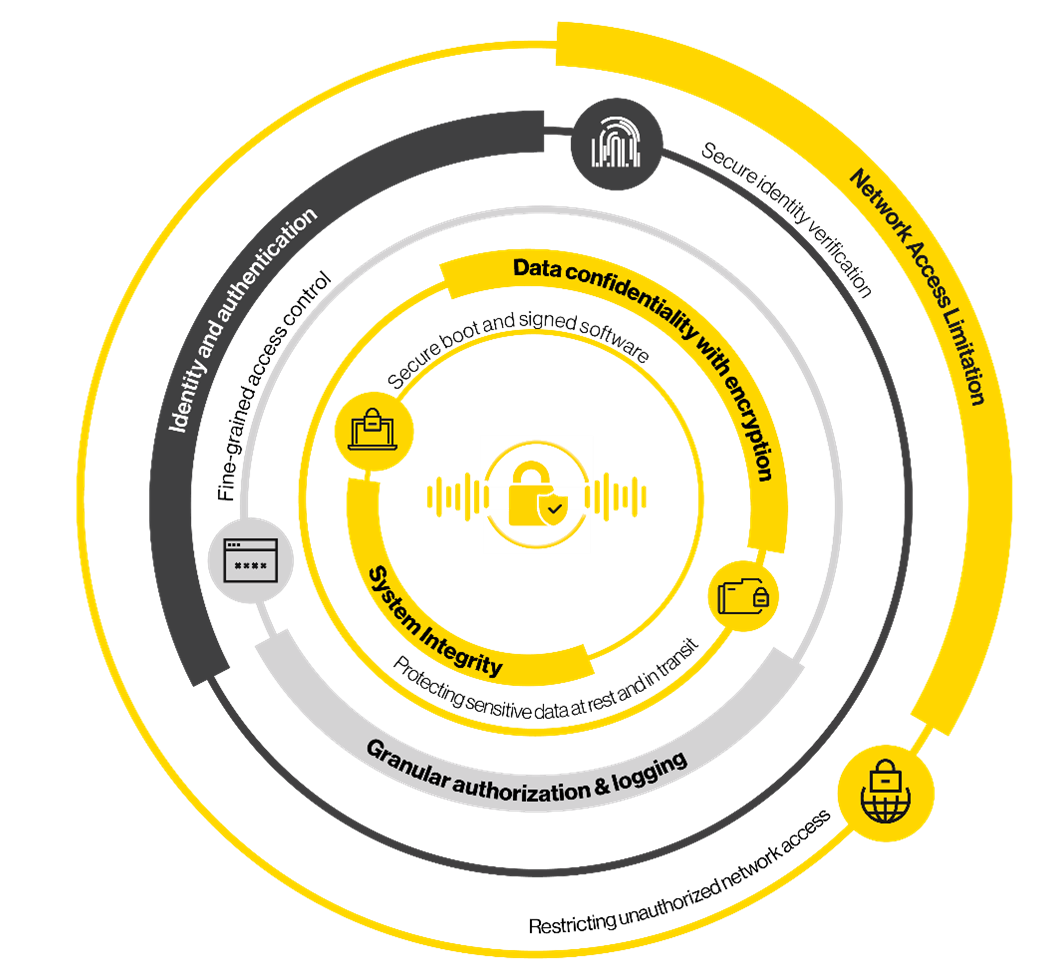

Aucune mesure ne suffira jamais à protéger une entreprise contre la complexité et l'évolution du paysage des cybermenaces. La défense en profondeur (DiD) est une approche dans laquelle une série de mécanismes de défense sont superposés afin de fournir une protection supplémentaire.

Si un mécanisme échoue, un autre intervient immédiatement pour contrecarrer une attaque. Une cyberdéfense efficace détecte, prévient et signale les cyberattaques à l'aide de technologies clés et de bonnes pratiques.

Limitation de l'accès au réseau

Restreindre l'accès non autorisé au réseau et réduire la surface d'attaque grâce à la sécurité des ports. Un port est un point virtuel ou physique où les connexions réseau commencent et se terminent. Les ports sont des logiciels gérés par le système d'exploitation d'un ordinateur qui permettent de mettre en œuvre la sécurité des ports. La sécurité des ports permet de sécuriser le réseau en désactivant éventuellement les ports Ethernet inutilisés et en surveillant les autres. La surveillance active permet de détecter et de déclencher des alarmes si des liens sont temporairement supprimés.

Gestion des identités et authentification

Cela garantit une vérification sécurisée de l'identité des utilisateurs, des appareils et des applications. Des technologies telles que l'authentification multifactorielle (MFA) ajoutent une couche de sécurité supplémentaire aux mots de passe et réduisent le risque d'accès non autorisé. Le principe "Ne jamais faire confiance, toujours vérifier" devrait être adopté indépendamment du fait qu'un utilisateur ou un système se trouve à l'intérieur ou à l'extérieur du réseau.

Autorisation granulaire & ; journalisation

Mettre en œuvre un contrôle d'accès précis, appliquer le principe du moindre privilège, en n'accordant aux comptes d'utilisateurs ou aux processus que les privilèges essentiels à l'exécution des fonctions prévues. Il s'agit d'une couche de protection supplémentaire visant à réduire la surface d'attaque. En outre, l'enregistrement de tous les événements relatifs à la sécurité permet de détecter les menaces.

Confidentialité des données grâce au cryptage

Intégrité du système

Assurer l'intégrité du système dès le processus de démarrage initial, empêcher la falsification et vérifier l'authenticité des logiciels.

Surveillance continue et audit du système

Les systèmes PAVA avancés comprennent désormais des fonctions d'audit continu, générant des journaux complets (syslogs) avec des métadonnées telles que :

Les adresses MAC

Les adresses IP sont les suivantes

Il n'y a pas d'activité de système.

Ces données sont essentielles pour l'analyse médico-légale et la remédiation rapide en cas d'incident.

Avenir de la cybersécurité pour les communications réglementées

L'avenir de la cybersécurité dans les communications réglementées

L'avenir de la cybersécurité pour les communications réglementées

L'importance de minimiser l'interruption potentielle de services essentiels tels que le PAVA est évidente et bien comprise dans toutes les industries, car cela aura de graves conséquences.

Pour une chronologie des cyberincidents importants depuis 2006, rendez-vous sur : Incidents cybernétiques importants | Programme des technologies stratégiques | SCRS

.